Como CEH, necesitas estar familiarizado con los siguientes tipos de escaneo y usos:

Como CEH, necesitas estar familiarizado con los siguientes tipos de escaneo y usos:

- SYN Un escaneo SYN o discreto también se llama un análisis semi-abierto, ya que no completa el enlace TCP de tres vías. (El enlace de tres vías de TCP/IP se trata en la siguiente sección) Un hacker envía un paquete SYN al destino; si una trama SYN/ACK se recibe de regreso, se asume que el objetivo podría completar la conexión y el puerto está escuchando. Si se recibe RST de vuelta desde el objetivo, se asume que el puerto no está activo o está cerrado. La ventaja del escaneo silencioso SYN es que pocos sistemas IDS registran esto como un ataque o intento de conexión.

- xMAS El escaneo xMAS envía un paquete con las banderas FIN, URG y PSH establecidas. Si el puerto está abierto, no hay respuesta; pero si el puerto está cerrado, el objetivo responde con un paquete RST/ACK. Los escaneos XMAS sólo funcionan en los sistemas destino que obedecen la implementación RFC 793 de TCP/IP y no trabajarán en ninguna versión de Windows.

- FIN El escaneo FIN es similar a un escaneo XMAS, pero envía un paquete con sólo el indicador FIN establecido. El escaneo FIN recibe la misma respuesta y tienen las mismas limitaciones que el escaneo XMAS.

- NULL Un escaneo NULL también es similar a los escaneos XMAS y FIN en sus limitaciones y en la respuesta, pero simplemente envía un paquete sin indicadores establecidos.

- IDLE Un escaneo IDLE utiliza una dirección IP suplantada para enviar un paquete SYN a un objetivo. Dependiendo de la respuesta, se determina si el puerto está abierto o cerrado. Los escaneos IDLE determinan la respuesta del puerto mediante el monitoreo de los números de secuencia de la cabecera IP.

Tipos de bandera de la comunicación TCP

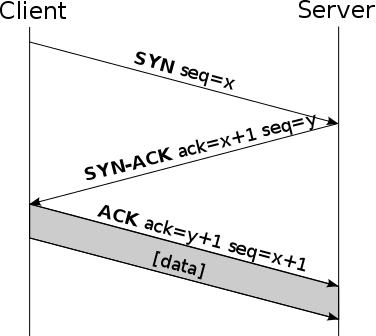

Los tipos de escaneo TCP son construidos con un enlace de tres vías TCP (TCP three-way handshake). Las conexiones TCP requieren un enlace de tres vías antes de que una conexión se pueda realizar y los datos puedan ser transferidos entre el emisor y el receptor. La figura 3.2 detalla los pasos del enlace de tres vías TCP.

Para completar el enlace de tres vías y hacer una conexión correcta entre dos hosts, el remitente debe enviar un paquete TCP con el bit de sincronización (SYN) establecido. Entonces el sistema destino responde con un paquete TCP con los bits de sincronización (SYN) y reconocimiento (ACK) establecidos para indicar que el host está preparado para recibir datos. El sistema de origen envía un paquete final con el bit ACK establecido para indicar que la conexión está completa y los datos están listos para ser enviados.

Debido a que TCP es un protocolo orientado a la conexión, el proceso para establecer una conexión (Enlace de tres vías), para reiniciar una conexión fallida, y para terminar una conexión, forman parte del protocolo. Estas notificaciones del protocolo son llamadas banderas. TCP contiene las banderas ACK, RST, SYN, URG, PSH, y FIN. La siguiente lista identifica la función de las banderas de TCP:

SYN (Synchronize) Sincronizar. Inicia una conexión entre hosts.

ACK (Acknowledge) Acuse de recibo. Conexión establecida entre los hosts.

PSH (Push) Empujar. El sistema está reenviando los datos del búfer.

URG (Urgent) Urgente. Los datos de los paquetes deben ser procesados rápidamente.

FIN (Finish) Finalizar. No hay más transmisiones.

RST (Reset) Restablecer. Restablece la conexión.

Un hacker puede intentar evitar la detección mediante el uso de banderas en lugar de completar una conexión TCP normal. Los tipos de escaneo TCP de la tabla 3.4 son utilizados por algunas herramientas de escaneo para obtener una respuesta de un sistema mediante el establecimiento de una o más banderas.

Banner Grabbing y técnicas de Fingerprintingde SO

El Banner Grabbing y la identificación del sistema operativo –que también puede ser definido comoFingerprinting de la pila (stack) TCP/IP- es la cuarta etapa en la metodología de escaneo de CEH. El proceso de fingerprinting permite al hacker identificar particularmente una vulnerabilidad específica u objetivos de alto valor en la red. Los hackers buscan la forma más fácil de acceder a un sistema de red. El Banner Grabbing es el proceso de abrir una conexión y leer un Banner o la respuesta enviada por la aplicación. Muchos clientes de correo electrónico, servidores FTP y web responderán a una conexión telnet con el nombre y la versión del software. Esto ayuda al hacker en el fingerprinting del Sistema operativo y software de aplicación. Por ejemplo, un servidor de correo electrónico de Microsoft Exchange sólo se puede instalar en un sistema Windows.

El Fingerprinting de pila activo es la forma más común de Fingerprinting. Consiste en el envío de datos a un sistema para ver cómo responde el sistema. Se basa en el hecho de que los proveedores de los sistemas operativos implementan la pila TCP de forma diferente, y las respuestas diferirán de acuerdo al sistema operativo. Las respuestas se comparan con una base de datos para determinar el sistema operativo. El fingerprinting de pila activa es detectable debido a los repetidos intentos para conectarse con el mismo sistema objetivo.

El Fingerprinting de pila pasivo es más sigiloso e implica examinar el tráfico en la red para determinar el sistema operativo. Utiliza técnicas de Sniffing en lugar de técnicas de escaneo. El Fingerprinting de pila pasivo por lo general no es detectado por un IDS u otro sistema de seguridad, pero es menos preciso que el fingerprinting activo.

Escaneo de forma anónima

La Preparación de servidores proxy es el último paso en la metodología de exploración CEH. Un servidorproxy es un equipo que actúa como intermediario entre el hacker y el equipo objetivo.

El uso de un servidor proxy puede permitir a un hacker volverse anónimo en la red. Los hackers primero realizan una conexión con el servidor proxy y luego solicitan una conexión al equipo objetivo a través de la conexión existente con el proxy. Esencialmente, las solicitudes del proxy acceden al equipo de destino, no el equipo del hacker. Esto permite a un hacker navegar por la Web de forma anónima o en otro caso ocultar su ataque.La Preparación de servidores proxy es el último paso en la metodología de exploración CEH. Un servidorproxy es un equipo que actúa como intermediario entre el hacker y el equipo objetivo.

Los Anonimizadores (Anonimizers) son servicios que tratan de hacer que la navegación web sea anónima mediante la utilización de un sitio web que actúa como un servidor proxy para el cliente web. La primera herramienta Anonimizadora de software fue desarrollada por Anonymizer.com; fue creada en 1997 por Lance Cottrell. El Anonimizador elimina toda la información que identifica al equipo del usuario mientras el usuario navega por la Internet, garantizando así la privacidad del usuario.

Para visitar un sitio web de forma anónima, el hacker escribe la dirección del sitio web en el software Anonimizador, y el software Anonimizador hace la solicitud al sitio seleccionado. Todas las solicitudes a las páginas web se retransmiten a través del sitio Anonimizador, lo que hace difícil realizar el seguimiento del solicitante real de la página web. Utilice Anonymouse para navegar de forma anónima en la web.

Utilizar Anonymouse para navegar por sitios web de forma anónima

-Abra en un navegador web la página web http://anonymouse.org/anonwww.html

-Escriba una dirección web en el Enter website address y haga clic en el Surf anonymously

Esto funciona especialmente bien si conoce algunos sitios web que están bloqueados.

Un método popular de pasar por un Firewall o IDS es un protocolo de túnel bloqueado (por ejemplo, SMTP) a través de un protocolo permitido (por ejemplo, HTTP). Casi todos los IDS y firewalls actúan como un proxy entre el PC de un cliente e Internet y permitiendo pasar sólo el tráfico definido como permitido.

La mayoría de las empresas permiten el tráfico HTTP porque generalmente es un acceso benigno a la web. Sin embargo, un hacker utilizando una herramienta de tunelización HTTP puede subvertir el proxyocultando protocolos potencialmente destructivos, tales como la mensajería instantánea o el chat, dentro de un paquete de protocolo de aspecto inocente.

Fuente:

http://ehack.site/